présentant de l'art contemporain directement de l'artiste

et des éditions limitées de maîtres anciens.

commence ici, à Kunstplaza !

d'artistes jeunes et émergents

dans notre galerie en ligne.

Kunstplaza – Votre adresse incontournable pour l'art contemporain et un style de vie élégant

Découvrez une gamme inspirante qui est non seulement esthétiquement plaisante, mais qui reflète également les tendances actuelles du design d'intérieur.

Chez nous, découvrez des œuvres d'art soigneusement sélectionnées qui donneront à votre intérieur un caractère unique et enrichiront votre cadre de vie. Laissez-vous inspirer par la diversité des possibilités créatives et transformez votre maison en un lieu d'inspiration et d'élégance.

Bienvenue sur notre plateforme dédiée à l'art contemporain, au design raffiné et aux tendances déco élégantes !

Kunstplaza se considère comme une plateforme réseau moderne et un portail en ligne dédié à l'art visuel contemporain et au design moderne.

Êtes-vous artiste, marchand d'art, galeriste, commissaire d'exposition, journaliste spécialisé en art ou culture, décorateur d'intérieur, ou simplement amateur d'art et de belles choses ? Alors Kunstplaza a certainement quelque chose à vous offrir !

Le magazine Kunstplaza propose un éclairage précieux sur l'actualité culturelle et les différentes formes d'art, de la peinture et la sculpture à l'art de la performance, en passant par le design, l'architecture, les arts du spectacle, la musique et le cinéma. Vous y trouverez également une mine d'inspiration pour la décoration intérieure, les tendances déco et l'art de vivre.

En tant que marchand d'art et acheteur intéressé d'œuvres d'art, vous pouvez acheter des œuvres en ligne – souvent directement auprès de l'artiste ou tout juste sorties de son atelier.

Acquérir des œuvres uniques d' artistes contemporains et de jeunes talents qui partagent leur vision de la beauté et nous invitent à la découverte. propose également des éditions limitées et des reproductions de haute qualité

Vous pouvez acheter les œuvres d'art directement auprès de l'artiste ou du vendeur concerné.

boutique en ligne Kunstplaza , dédiée au design, à la décoration et à l'art de vivre, vous invite à embellir votre intérieur avec style et à intégrer la beauté du design à votre quotidien. Laissez-vous inspirer par des objets design et décoratifs d'exception, alliant fonctionnalité et esthétique.

Galerie en ligne. Marché de l'art.

Trouvez et achetez des œuvres d'art uniques dans notre galerie d'art en ligne.

Kunstplaza n'est pas seulement un lieu virtuel où sont présentées des œuvres d'art contemporaines, mais aussi un foyer créatif pour les artistes et les amateurs d'art.

Nous vous proposons une galerie en ligne inspirante et soigneusement sélectionnée où des œuvres uniques d'artistes contemporains du monde entier, des éditions limitées et des reproductions d'art de haute qualité ainsi que des objets de design uniques n'attendent qu'à être découverts.

Imaginez comment vos pièces prennent vie grâce à des œuvres d'art soigneusement sélectionnées – chaque pièce raconte sa propre histoire et donne à votre maison une touche distinctive.

En tant qu'amateur d'art, vous trouverez à Kunstplaza des œuvres uniques d'artistes internationaux, de jeunes talents de la scène artistique et de maîtres reconnus.

Aperçu des avantages pour les amateurs d'art :

- Sélection pointue de pièces uniques, d'éditions limitées et de reproductions d'art de haute qualité

- Des artistes internationaux originaires de nombreux pays

- Œuvre d'art directement de l'artiste

- Livraison et retours gratuits pendant un an maximum (pour une sélection spécifique, voir la description détaillée des œuvres)

- Expédition assurée avec suivi

- Conseils et astuces utiles

- Sources d'inspiration et recommandations

Outre les artistes confirmés d'Allemagne et d'Europe, Kunstplaza permet également à de jeunes artistes émergents de présenter leurs œuvres à un public intéressé via sa galerie en ligne.

Nous adoptons une approche moins élitiste que de nombreuses galeries traditionnelles et souhaitons offrir aux artistes talentueux, même sans longue expérience d'exposition, l'opportunité de partager leur magnifique travail avec le monde entier.

Aperçu des avantages pour les artistes :

- Présentation de ses propres œuvres d'art

- vente d'œuvres d'art

- Accroître la notoriété de la marque

- Présentée dans le cadre d'un portrait d'artiste dans notre magazine

- Soutien au marketing artistique

- Diffusion sur les réseaux sociaux (Instagram, Pinterest, …)

- Pour attirer l'attention des acheteurs, collectionneurs, mécènes, agents ou sponsors

- Promouvoir votre propre site web, votre chaîne Instagram, etc.

- Conseils et astuces utiles

Découvrez des œuvres d'artistes reconnus à l'échelle nationale et internationale, ainsi que de jeunes talents peu connus.

Grâce aux filtres de recherche thématiques et régionaux, vous pouvez trouver des artistes et des galeries intéressants à proximité immédiate. La prise de contactez-nous est ensuite rapide et facile.

Qu'il s'agisse de peintures abstraites, de peintures figuratives, de dessins ou d'art urbain, notre galerie en ligne vous propose une sélection internationale de styles, de techniques et de mouvements artistiques.

Aperçu des avantages pour les galeristes et les marchands d'art :

- Découvrez des œuvres d'art prometteuses et de nouveaux talents émergents

- Détecter les tendances de la scène artistique dès le début

- Établissez des contactez-nouss avec les artistes, les acheteurs potentiels et les autres galeristes et marchands d'art

- Présentation de son propre portfolio d'œuvres d'art (dans un magazine d'art)

- Développement de nouveaux groupes cibles pour la vente d'œuvres d'art

- Augmenter la portée des médias

- Réseautage sur le marché de l'art

- Plus de ventes, de revenus et de bénéfices

- Présentation et promotion de sa propre galerie, de son site web, de sa boutique physique, de ses réseaux sociaux, …

Aperçu des avantages pour les marques, les sponsors et les mécènes :

- Détecter les tendances et les évolutions de la scène artistique dès le début

- Découvrez des œuvres d'art prometteuses et de nouveaux talents

- Trouver des œuvres, des réalisations, des concepts et des projets dignes d'un financement

- Découvrez des artistes adaptés aux collaborations publicitaires et de marque

- Accroissement de la visibilité médiatique, du prestige et de la réputation (grâce à des portraits ou des articles de fond dans notre magazine d'art)

- Contactez-nous avec des artistes et des professionnels créatifs de tous types

- Réseauter sur le marché de l'art et la scène artistique

- Promouvoir votre propre site web, vos projets, vos événements, etc

- et bien plus encore.

Kunstplaza est une source d'inspiration pour les décorateurs d'intérieur qui souhaitent enrichir leurs projets d'art contemporain et de reproductions d'art de haute qualité.

Vous trouverez ici des œuvres et des sources d'inspiration pour créer des espaces qui soient non seulement esthétiquement plaisants, mais qui racontent aussi des histoires et suscitent des émotions.

Avec Kunstplaza, nous vous proposons des œuvres d'art et des ressources pour donner vie à vos visions. Notre sélection rigoureuse d'artistes et de techniques d'impression garantit une qualité et une diversité exceptionnelles.

Aperçu des avantages pour les architectes d'intérieur :

- Une sélection soigneusement choisie de pièces uniques, d'éditions limitées et de reproductions d'art de haute qualité

- Des artistes internationaux originaires de nombreux pays

- Une variété de styles, de techniques, d'époques et de palettes de couleurs pour différents styles de décoration intérieure

- Œuvre d'art directement de l'artiste

- Livraison et retours gratuits pendant un an maximum (pour une sélection spécifique, voir la description détaillée des œuvres)

- Expédition assurée avec suivi

- Conseils et astuces utiles d'experts du secteur (dans notre magazine)

- Sources d'inspiration et recommandations (dans notre magazine)

Nous offrons l'accès à des œuvres d'art soigneusement sélectionnées qui ont le potentiel de générer des rendements supérieurs à la moyenne.

Alors que d'autres classes d'actifs stagnent ou fluctuent, le monde de l'art se distingue par sa stabilité et sa valorisation. Chaque achat chez Kunstplaza vous permet d'investir non seulement dans des œuvres d'art fascinantes et la passion des artistes, mais aussi dans la constitution d'un patrimoine durable.

Aperçu des avantages pour les investisseurs :

- Une sélection soigneusement choisie de pièces uniques, d'éditions limitées et de reproductions d'art de haute qualité

- Des artistes internationaux originaires de nombreux pays

- Diversité des styles, des techniques, des époques et des médias

- Œuvre d'art directement de l'artiste

- Conseils et astuces utiles pour investir dans l'art (dans notre magazine)

- Recommandations d'achat (dans notre magazine)

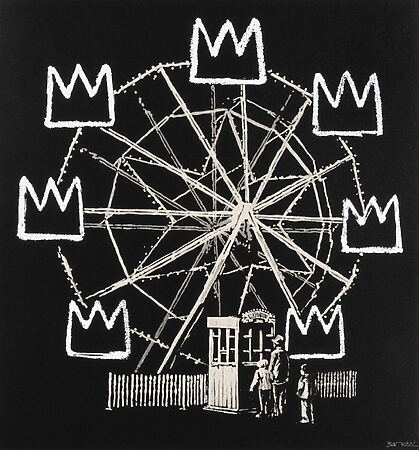

Street Art « Banksquiat (Gris) » (2019), signé par Banksy, sérigraphie en édition limitée

Peinture à l'huile aux couleurs intenses « Un baiser d'or » (2025) de Dini Christoforou

Peinture acrylique abstraite « aime ce que tu fais » (2021) de Michelle Kranz

Peinture à l'huile abstraite « Temps perdu » (2024) de Jonesy

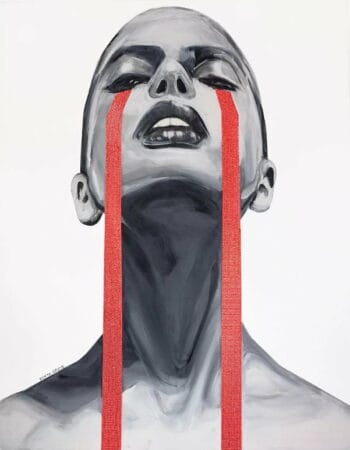

Edyta Grzyb « Insane » (2016) – Tirage d’art pigmentaire en édition limitée

Peinture à l'huile abstraite « DRMR 21-43 » de Marc Podawczyk

Sabrina Seck : « Hydra » (2023), impression d'art giclée sur toile

Peinture à l'huile hyperréaliste « Lumière d'espoir » de Daria Dudochnykova

« Voir le monde en couleurs » (2024) – Peinture à l'huile abstraite de Beata Belanszky Demko

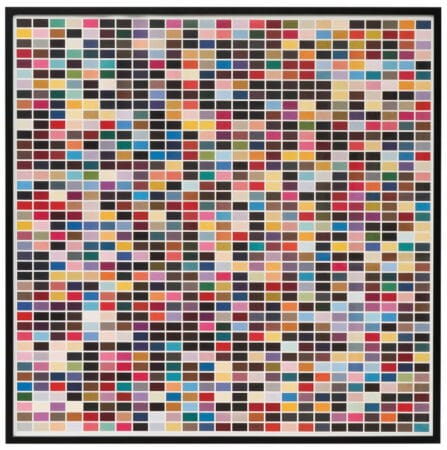

« 1025 Couleurs » (1974) de Gerhard Richter, reproduction sur papier

Fresque abstraite « Continuez à explorer » (2024) de Constance Renken

Peinture à l'huile et acrylique « Straight Out » (2023) de Valentina Andrees

« CRISTAL D'ÉTERNITÉ » (2022), acrylique et cristaux Swarovski® sur toile, par Edyta Grzyb

Peinture intuitive « Âme de l'océan » (2024) de Zuzana Freyja, acrylique et aérosol sur toile

Peinture acrylique d'art urbain « Love Dior » (2025) de Mercedes Lagunas

« Cœur de feu » (2025) – Peinture expressive en techniques mixtes de Lana Frey (République tchèque)

Ensemble de mobilier de jardin 5 pièces / salon de jardin en polyrotin résistant aux intempéries et aux UV

Le prix initial était de : 645,00 €545,00 €Le prix actuel est de 545,00 €.

Magazine d'art

Dans notre magazine d'art numérique, des auteurs experts en art publient des articles informatifs et des contributions passionnantes sur des sujets liés à l'art, au design et à la culture.

Cela comprend, avant tout, des portraits d'artistes ; des présentations de galeries, de marchands d'art et de musées ; des introductions à divers domaines et styles artistiques ; des incursions dans l'histoire de l'art ; l'actualité du commerce de l'art, du marché de l'art, des ventes aux enchères, des expositions et des foires d'art ; l'actualité de la scène artistique ; des sources d'inspiration et bien plus encore.

La revue Kunstplaza accorde une importance particulière à l' analyse critique des œuvres et des thèmes abordés . Les articles, fruit de recherches approfondies, offrent aux lecteurs une compréhension fine du contexte des œuvres et de leur portée sociale.

Notre magazine d'art vous inspire également grâce à des aperçus passionnants du monde de la décoration intérieure et de l'aménagement des espaces de vie , et vous offre des perspectives précieuses sur les tendances .

Le monde de l'art est coloré – fidèles à ce principe, nous souhaitons mettre en lumière la diversité des œuvres créatives dans notre magazine en ligne – même au-delà du monde de l'art traditionnel.